Régulièrement, nous recevons tous des communiqués vantant les mérites de la sauvegarde sur « Box ». Le contenu de ces offres étant très varié, il n’est pas toujours simple d’y voir clair…

Qu’est-ce qu’une « box de sauvegarde » ?

Si vous vous souvenez de vos premières leçons d’anglais, le mot « box » désigne tout simplement une boite. Sous ce terme très générique nous trouvons toutes sortes de produits : des modems routeurs ADSL, des pâtes à réchauffer au four micro-onde, des espaces de garde meubles, etc…

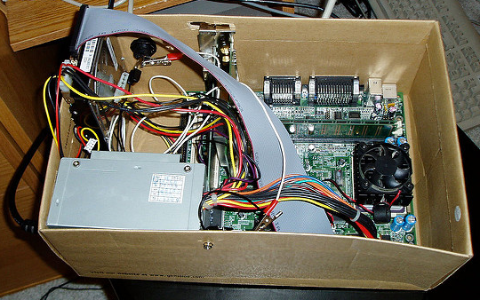

Une sauvegarde sur box ne définit donc rien de précis, si ce n’est que les sauvegardes sont stockées dans une boîte qui échappe aux catégories des serveurs ou des NAS reconnues dans les environnements professionnels.

Qu’en est-il alors de la performance, de la qualité du matériel, de la résilience du système et les moyens mis en œuvre en cas de panne ? Ces sujets ne sont en général pas évoqués…

Sécurité des données

L’argument majeur brandi tel un épouvantail est le couple sécurité et confidentialité des données. On vous explique en général que chez vous (dans l’entreprise ou à votre domicile) les données sont bien plus en sécurité que dans un centre d’hébergement.

En ce qui concerne la confidentialité, le fait que les données soient stockées en local ne les rend pas plus confidentielles. La gestion de la confidentialité des données n’a d’ailleurs rien à voir avec leur lieu de stockage. C’est une stratégie à part entière dépendante des logiciels de sauvegarde utilisés (chiffrement des données, politiques d’authentification, etc…).

Pour la partie sécurité, nous aurions tendance à penser qu’il est bien plus simple de s’introduire chez un particulier ou même dans une entreprise ordinaire que dans un centre d’hébergement digne de ce nom. En effet, ces derniers utilisent des contrôles d’accès variés en fonction des zones (accueil, salle blanche, baies), de la vidéo surveillance et des systèmes d’alarmes. De plus ce discours sur la sécurité occulte la disponibilité de l’hébergement que l’on peut trouver chez un particulier ou dans une petite structure (ligne internet, débit, disponibilité électrique).

Si les données étaient plus en sécurité chez soi que dans un datacenter, les hébergeurs seraient tous au chômage au lieu d’afficher une croissance soutenue !

Une boite de sauvegarde magique sans logiciel ?

Vanter la formidable sécurité apportée par une box de sauvegarde c’est bien, mais résumer une sauvegarde à du matériel occulte l’essentiel : c’est avant tout le logiciel sauvegarde qui collecte et traite les données.

Si vos postes et serveurs, aussi puissants qu’ils soient, n’utilisaient pas de logiciel pour les animer, vous n’en feriez rien. Dans le cadre de la sauvegarde, c’est la même chose : s’il n’y a pas de logiciel pour analyser, traiter et stocker intelligemment vos données, cela ne servira à rien.

Le fait de ne pas aborder du tout la partie logicielle cache bien souvent une pauvreté fonctionnelle alarmante…

En plus ça n’est pas cher !

Les e-mailing argumentent également sur le côté « pas cher » de l’offre comparée à un hébergement en datacenter. Et en plus, cela ne vous engage « que » 36, 48 ou 60 mois !

Attention ! Cet engagement est en réalité un crédit. Une fois engagé, vous ne pourrez plus en sortir. Vous ne serez d’ailleurs pas engagé avec un prestataire informatique, mais avec un organisme financier.

Le fait d’acheter à crédit démontre bien que vous achetez du matériel et pas un service. Par conséquent, le total peut passer de « pas cher » à « extrêmement » cher pour ce que vous achetez réellement…

Si le vendeur était défaillant, vous devriez quand même rembourser votre crédit auprès de l’établissement financier, sans pour autant que l’organisme de financement puisse s’occuper de vos sauvegardes… Plus si intéressant que ça, finalement !

Du matériel ou un service ?

La sauvegarde, c’est comme le ménage, cela fait partie des tâches essentielles de l’entreprises. Si nous filons un peu plus la métaphore avec le ménage, vous avez deux possibilités :

- Investir dans un aspirateur. Si vous avez du temps et de la valeur ajoutée12 à le passer, alors n’hésitez pas.

- Faire venir un prestataire de ménage. Vous n’avez pas à vous en occuper, la prestation est réalisée et bien faite.

Certes, le coût n’a rien à voir, mais cela permet de comprendre la différence entre un achat de matériel et un contrat de service.

Pour la sauvegarde, c’est le même constat. Si vous souhaitez les opérer, les héberger, les suivre au quotidien, gérer les mises à jour et toutes les autres tâches associées, alors achetez du matériel !… Sinon, préférez un prestataire de service.

Conclusion

Une sauvegarde locale, ou même hébergée sur un deuxième site de l’entreprise utilisatrice, est une bonne solution si elle répond à un besoin et qu’elle est basée sur du matériel professionnel. Ça n’est pas une solution universelle. C’est d’ailleurs précisément pour cela que nous proposons de la sauvegarde centralisée chez les clients finaux, au même titre que de la sauvegarde en ligne ou de la sauvegarde hybride : chaque besoin client trouve une réponse technique.

Le fait de souscrire à un service, plutôt qu’à un crédit sur du matériel, vous permet de vous appuyer sur un de nos partenaires intégrateurs tant que vous le souhaitez. De plus, un service de sauvegarde sans engagement apporte une flexibilité à votre entreprise, pas une contrainte financière de plus.

Méfiez-vous donc des offres trop alléchantes qui occultent volontairement le service et la solution globale qui peut vous être apportée !