Les récentes révélations autour du programme d’écoute PRISM mis en place par le gouvernement américain ont été un véritable électrochoc pour bon nombre d’utilisateurs de services en ligne. Pourtant, il est clair depuis plusieurs années que les données sont, pour les gouvernements et organisations en tous genres, une source essentielle de surveillance et d’analyse.

Une inquiétude générale

Bien que les procédés d’analyse et de surveillance des échanges électroniques soient connus de tous, beaucoup d’entre nous se sont laissés bercer par le doux chant de la gratuité ou les coûts très faibles des services en ligne… C’est ainsi que nous avons cessé d’être vigilants : « Mais non, mes données n’intéressent personne… Et puis c’est gratuit, alors ça doit être bien ! »

Ce temps là pourrait bien être révolu. Avec le scandale des révélations faites autour du programme PRISM, tout le monde commence à s’inquiéter de l’exploitation qui est faite de ses données. Comme le démontre un article publié par Clubic, suite à une étude réalisée par l’Idate, la confiance accordée aux services en ligne est en baisse, même si leur utilisation n’a pas encore fléchie.

Cette étude ne porte que sur les données personnelles, mais que devraient penser les organisation qui font de la R&D, celles qui gardent des secrets industriels, médicaux ou militaires ?

Clés de chiffrement

Le chiffrement est un bonne solution pour faire circuler ou stocker des données critiques, car il apporte des garanties de confidentialité.

Cependant, le chiffrement a également ses limites et dans certains cas, il ne sera pas efficace… Si l’accès aux données est simple, il est possible de casser leur clé de chiffrement par « brute force attack », c’est à dire par des essais successifs méthodiques de clés. La meilleure analogie est le cadenas à code sur lequel on essaye toutes les possibilités. Cela prends du temps, mais finit toujours par fonctionner.

Ensuite, si le chiffrement est généré à partir de « clés principales », l’utilisation de ces mêmes clés permet d’accéder très simplement tout ce qui a été chiffré avec. Cette technique est utilisée par exemple dans les anti-démarrage de voitures ou dans les communications web sécurisées (protocole https). Un article publié par Cnet nous apprenait récemment que les agences de sécurité américaines (FBI et NSA) avaient demandé ces clés principales aux fournisseurs de services américains les utilisant.

La sauvegarde dans tout ça ?

Même si une part importante de nos clients s’appuie sur notre hébergement, il faut garder à l’esprit que les données de sauvegarde sont en sécurité dans tous les cas.

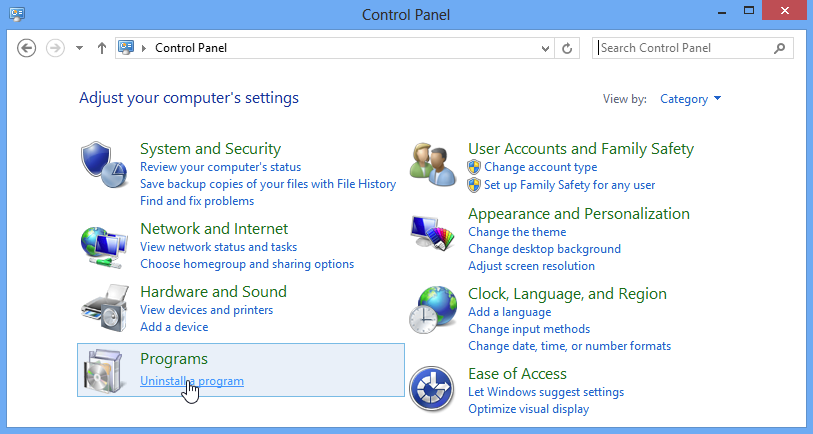

Si vous vous inquiétez de voir partir vos données à l’extérieur, vous pouvez déjà opter pour une offre entièrement hébergée par vos soins. Si vous avez l’infrastructure suffisante pour fournir un hébergement de qualité, cela peut être une solution très confortable pour vous.

Si vous préférez que vos données de sauvegarde nous soient confiées (ce qui correspond aux offres de sauvegarde externalisee et sauvegarde de données médicales), il n’y a pas d’inquiétude à avoir non plus : chaque compte de sauvegarde utilise une clé de chiffrement unique. Cette clé est forte, générée aléatoirement et surtout strictement confidentielle : même nous n’y avons pas accès. Autant dire qu’aucune organisation tierce ne peut avoir accès à vos données !

Même l’accès aux blocs de données est sécurisé, car seuls les couples nom de compte / mot de passe permettent d’avoir accès à notre plateforme de stockage. Là encore, vous seul connaissez vos mots de passes.

Si vous souhaitez automatiser et/ou externaliser vos sauvegardes, nous vous présenterons tout cela en détail, en fonction des choix et orientations que vous prendrez.

Le pays de la liberté

Attention, cet article ne cherche pas à faire d’anti-américanisme de base. Il se trouve simplement que les Etats Unis sont actuellement les plus gros fournisseurs de services hébergés. Il est donc logique qu’ils se retrouvent directement sous les feux des projecteurs…

Cependant, il serait naïf de penser que seuls les américains ont ce genre de pratiques ! Tous les pays y ont recours, même le nôtre !

Conclusion

Il est essentiel, dans la conduite de vos projets d’externalisation, d’avoir un regard très critique sur les modèles de sécurité qui vous sont proposés. Exigez des détails, information et garanties, vous en avez le droit. Il s’agit de vos données, votre devoir est de ne pas négliger leur sécurité !

Enfin, et comme toujours, tout à un prix. La gratuité ou un prix trop bas cache bien souvent une exploitation implicite de vos données.

Méfiance, donc !