Les nouveaux millésimes des systèmes d’exploitation Windows sont arrivés ! Windows 8 et Windows Server 2012 on été rendus disponibles par Microsoft fin 2012 et commencent à arriver dans les entreprises. Une excellente occasion de faire le point sur leur compatibilité avec nos solutions de sauvegarde entreprise.

Nouveautés

Hormis le coté extrêmement déroutant de leurs nouvelles interfaces, ces deux nouvelles version de Windows intègrent leur lots de nouveautés. La version serveur de ce système nous parait particulièrement intéressante pour les aspects de virtualisation.

Hyper-V, la solution de virtualisation de Microsoft, était intégrée au système depuis Windows Server 2008 et évolue encore dans cette version en intégrant un mécanisme de réplication.

Cette réplication permet, sans matériel spécifique, de dupliquer automatiquement vos machines virtuelles entre des serveurs d’un même cluster.

Le rôle d’une réplication est de garantir une bonne disponibilité de vos données même en cas de panne matérielle et ne substitue pas à la sauvegarde ! En cas de panne majeure de votre cluster, ou de besoin de retour à une version précise, la sauvegarde trouve tout son sens. Pour plus de détails, n’hésitez pas à vous reporter à notre article dédié aux différences entre la réplication et la sauvegarde.

Compatibilité

Malgré le changement profond de l’apparence de ces systèmes, il n’y a pas de rupture technologique profonde avec les versions précédentes de Windows. Sans surprise, notre solution de sauvegarde automatisée fonctionne parfaitement sur Windows 8 comme sur Windows Server 2012, et cela sans aucune modification. Nous affichons donc une compatibilité totale avec toutes les versions de Windows depuis XP et 2003, soit :

- Windows XP

- Windows Server 2003 / 2003R2

- Windows Vista

- Windows Server 2008

- Windows 7

- Windows Server 2008R2

- Windows 8

- Windows Server 2012

Virtualisation

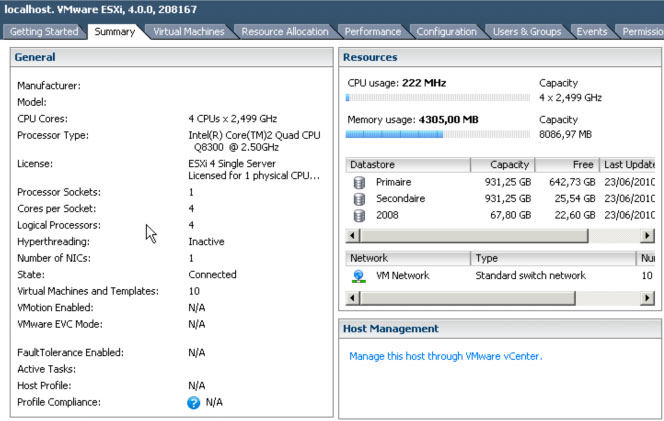

La version d’Hyper-V incluse dans Windows Server 2012 est également compatible avec notre solution de sauvegarde automatisée. Les machines virtuelles sont sauvegardées à chaud, et en état cohérent, de façon totalement transparente pour la production.

D’ailleurs, il est important de préciser que la sauvegarde incrémentale par bloc de machines Hyper-V est d’une efficacité redoutable. Que ce soit sur la durée de la sauvegarde ou le volume de données réellement transféré, les performances sont au rendez-vous !

Plan de reprise d’activité

Un des intérêts majeurs de la sauvegarde en ligne est le coté distant des locaux, qui permet d’assurer la sécurité des données même en cas de sinistre majeur. Sa limite, bien souvent liée au débit des lignes, est le délai nécessaire à la reprise d’activité.

Dans le cas de sauvegarde externalisée de machines virtuelles, il y a même un impact direct sur la continuité de l’activité : il nous est aujourd’hui très simple de vous proposer des serveurs hébergés prêts à redémarrer vos machines virtuelles en cas de sinistre.

Cela vous permet de reprendre rapidement le travail sur une infrastructure distante et de se laisser le temps de racheter puis de redémarrer des machines locales.

Contactez-nous pour une étude personnalisée !