Nous vous avions déjà proposé un article expliquant comment monter un disque USB dans une machine virtuelle ESX. Aujourd’hui, nous faisons encore plus fort et vous livrons une procédure incroyable qui vous permettra de monter un disque USB dans une machine virtuelle Hyper-V.

Attachez vos ceintures, c’est parti !

Utilisation

Pour nos clients, le besoin le plus fréquent est la première sauvegarde de données sur disque externe : dans le cadre d’une sauvegarde externalisée, cela permet d’éviter de passer des centaines de giga-octets ou des téra-octets à travers votre lien WAN.

Par exemple, dans le cadre d’un serveur de fichier virtualisé vous pouvez :

- sauvegarder la partition système directement depuis l’hyperviseur

- sauvegarder le contenu de la partition de données depuis la VM elle-même

Pour ce dernier point, il peut être intéressant de monter un disque externe dans la VM.

Cette manipulation peut rendre d’autres services et nous en avions détaillé certains dans notre précédent article expliquant comment monter un disque externe dans une VM ESX.

Mais ne nous égarons pas trop et passons à la pratique !

Pré requis

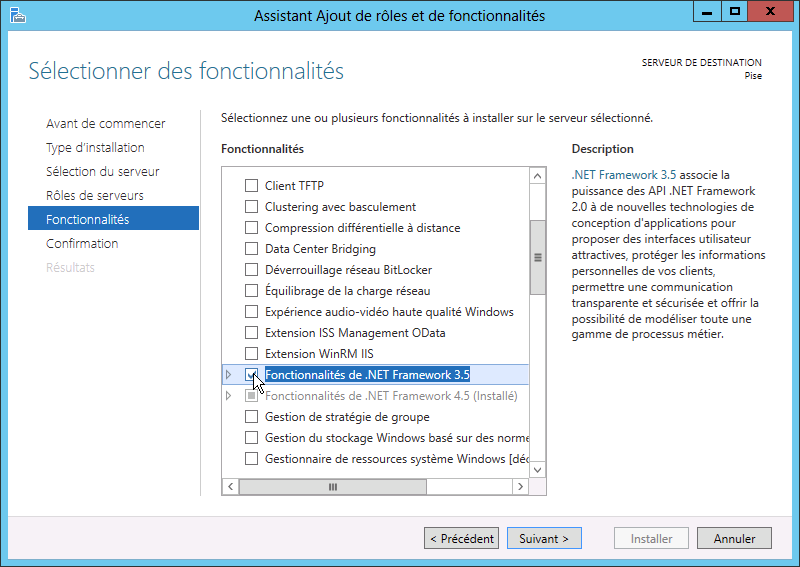

Pour réaliser la manipulation, il vous faudra :

- Un serveur accessible physiquement

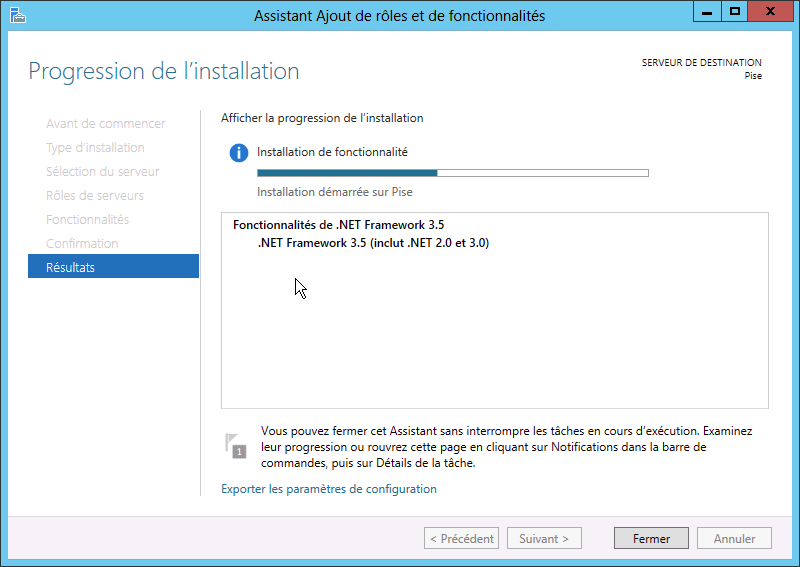

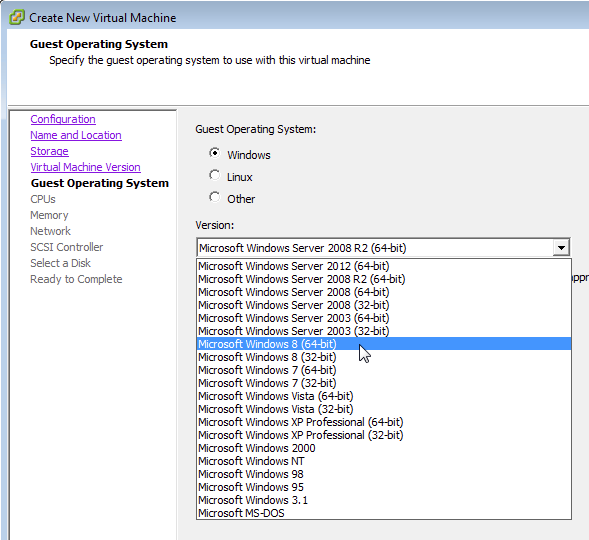

- Hyper-V (nous avons réalisé les captures avec Windows 2012R2, mais cela fonctionne avec toutes les version d’Hyper-V)

- Et, bien évidement, un disque USB !

Procédure de montage

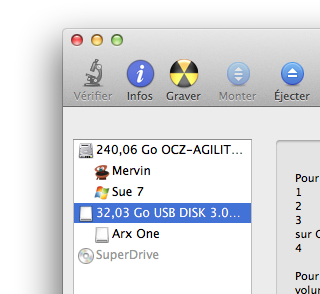

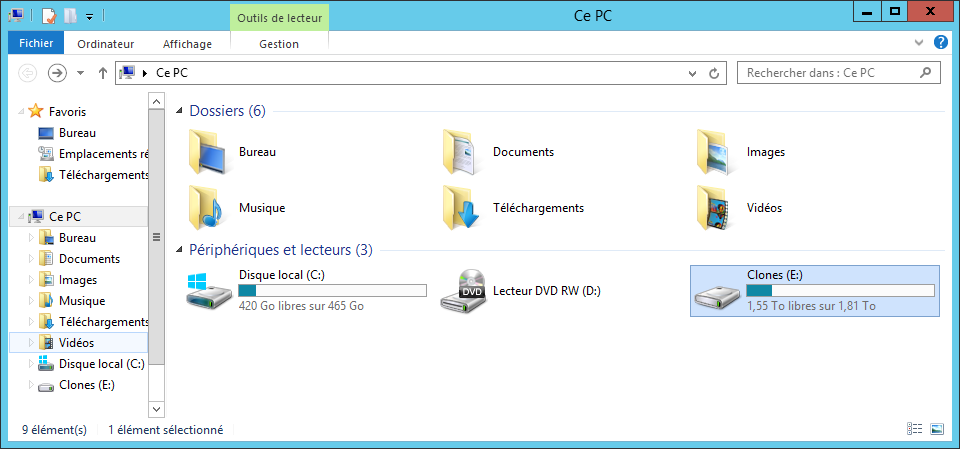

Branchez votre disque USB à votre serveur physique (l’hyperviseur).

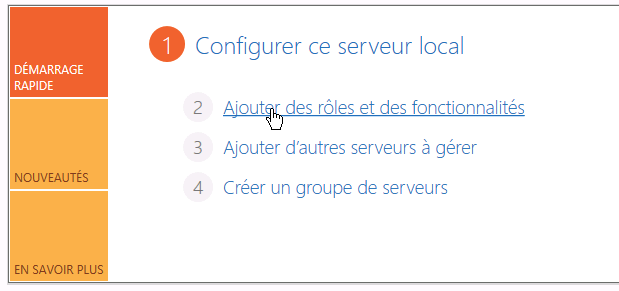

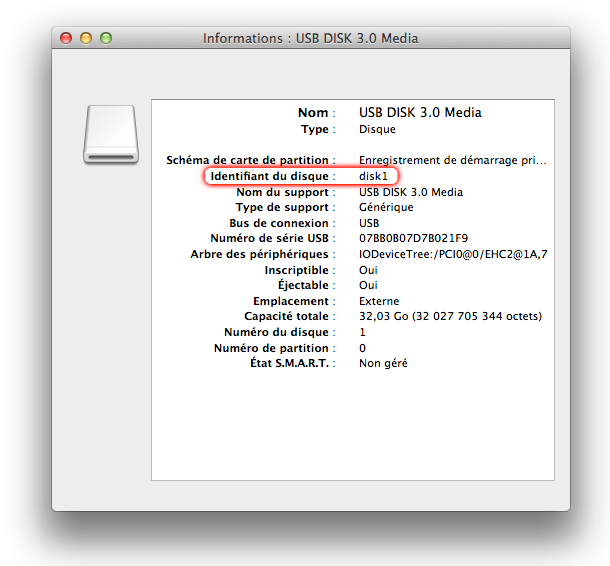

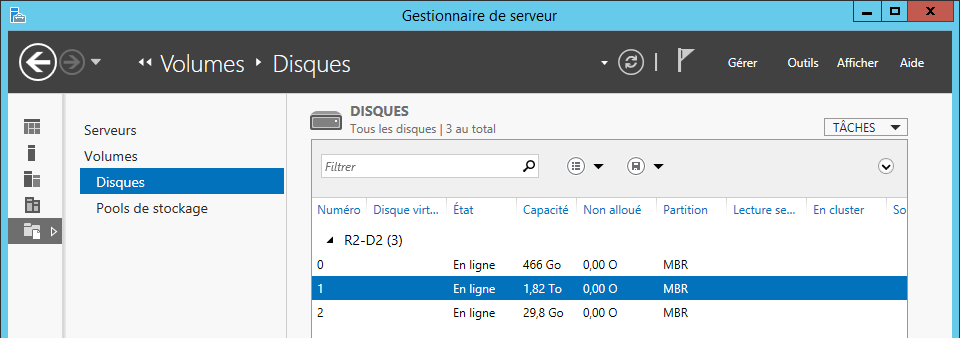

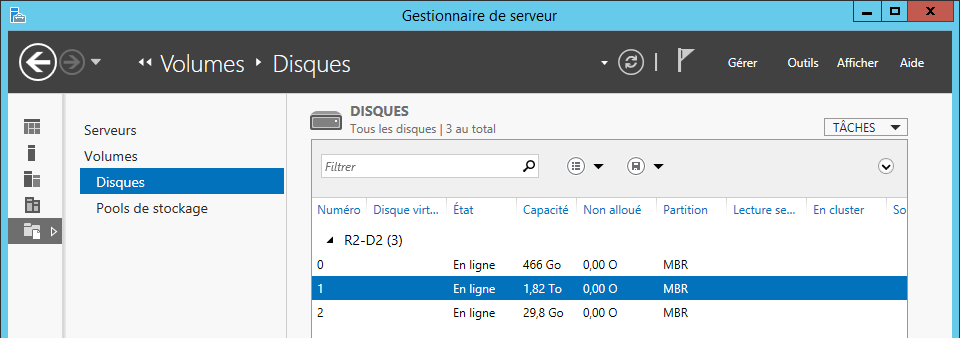

A présent, il va falloir mettre ce disque hors ligne. Depuis la machine physique, lancez votre gestionnaire de serveur. Sélectionnez « Services de fichiers et de stockage », puis « Volumes », puis « Disques ».

Sélectionnez votre disque, puis faites un clic droit dessus, choisissez de le mettre hors connexion et répondez oui à l’avertissement.

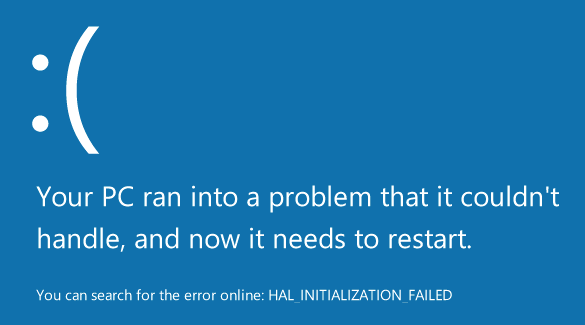

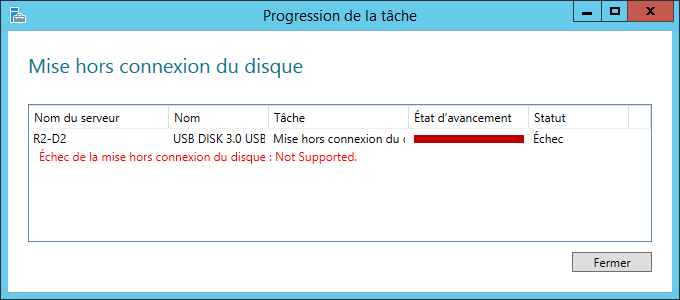

Attention, le disque USB doit être un vrai disque et pas une clé USB, sinon la manipulation échouera avec le message suivant :

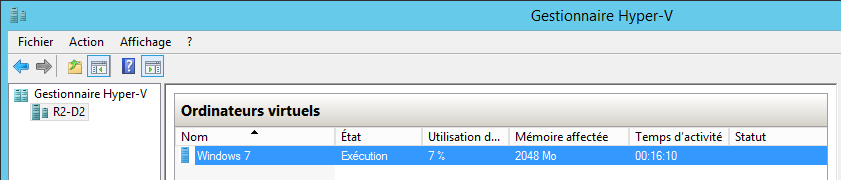

Rendez-vous à présent dans le gestionnaire Hyper-V et sélectionnez votre machine virtuelle.

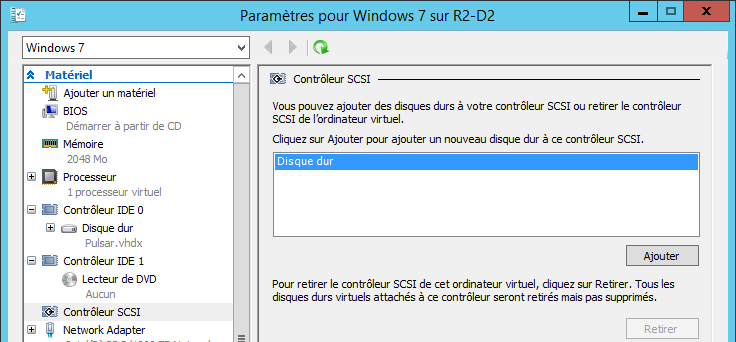

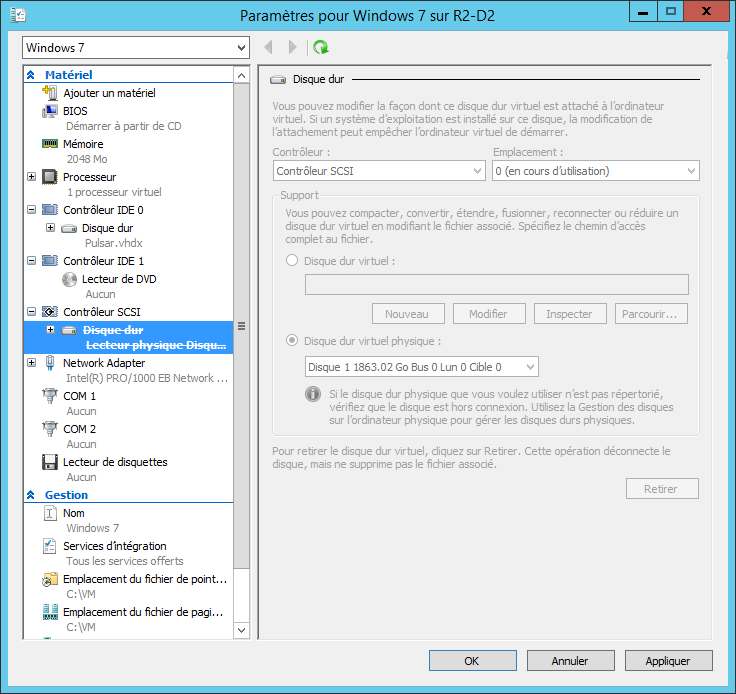

Allez dans les paramètres de la machine et, après avoir cliqué sur le contrôleur SCSI, choisissez d’ajouter un disque dur.

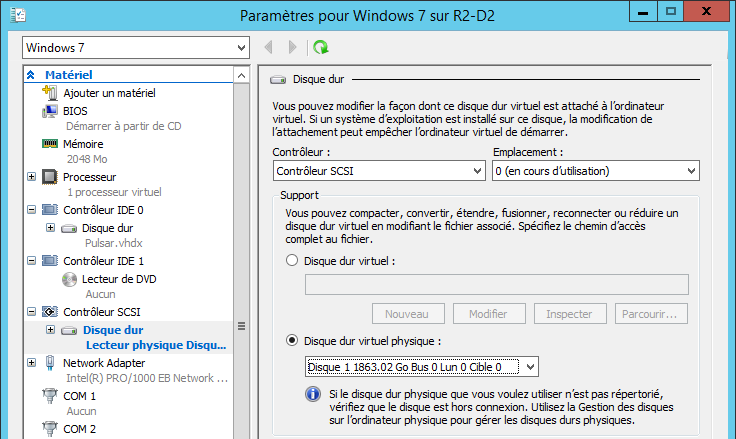

A ce stade, vous pouvez soit ajouter un disque virtuel au format Hyper-V, soit un disque physique, à condition qu’il soit hors connexion. Sélectionnez « Disque dur virtuel physique » puis choisissez votre disque.

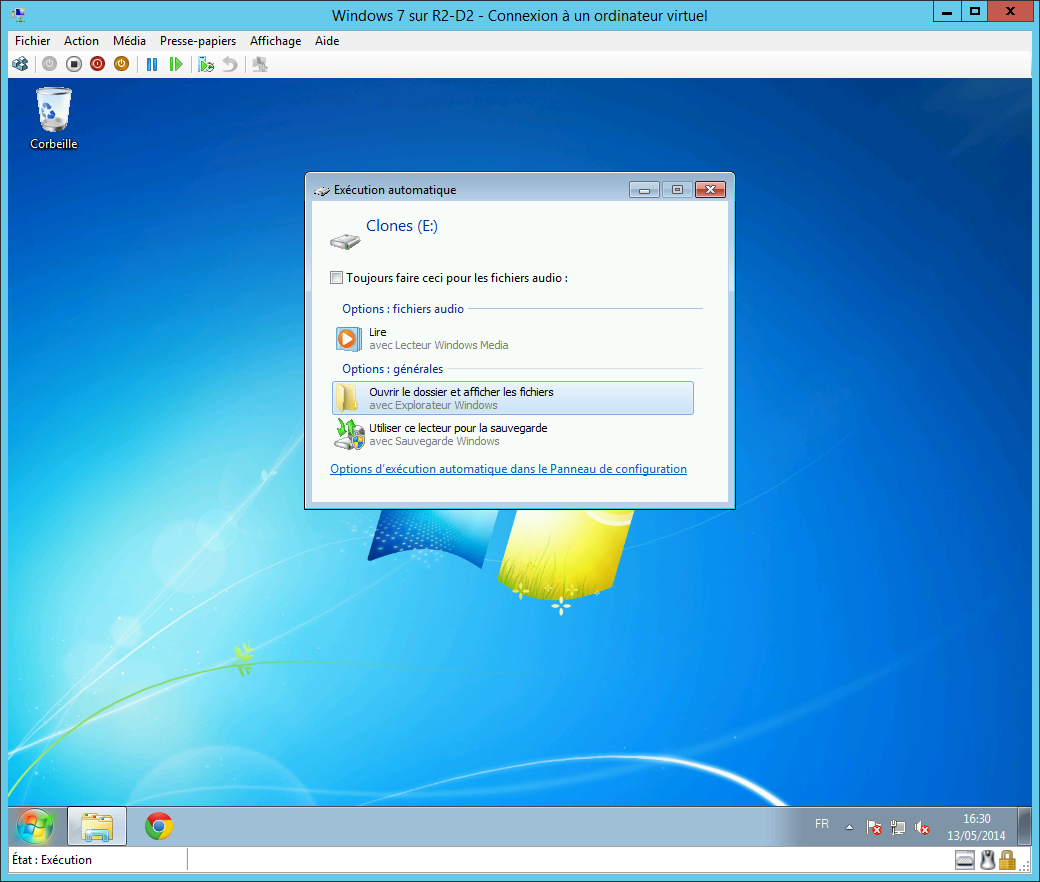

Et là, miracle, à peine validé dans le gestionnaire Hyper-V, le disque va monter dans votre VM… Champagne !

Procédure de démontage

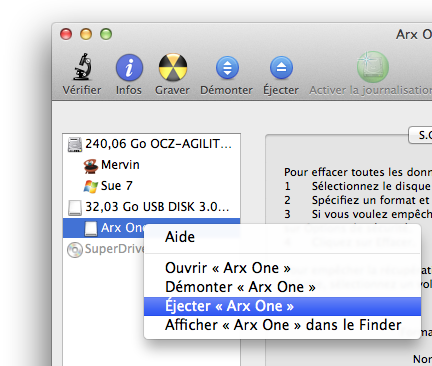

Une fois que vous aurez fini vos opérations sur le disque externe, il va falloir le démonter de la VM proprement pour éviter toute corruption de données. Selon le système de fichiers utilisé, cela peut être très sensible.

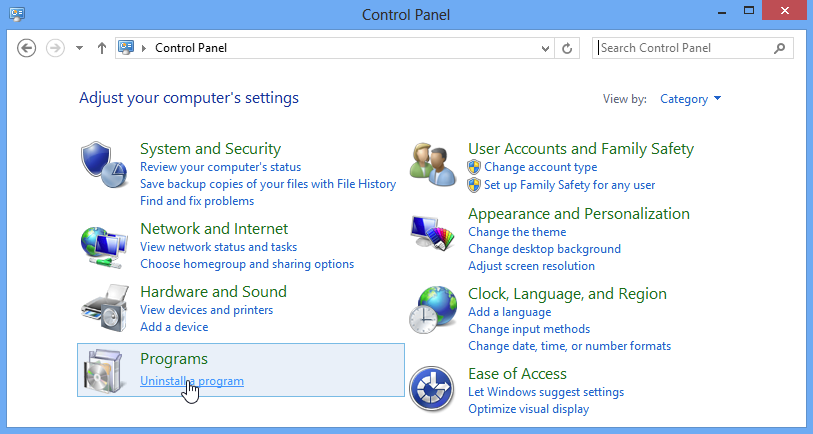

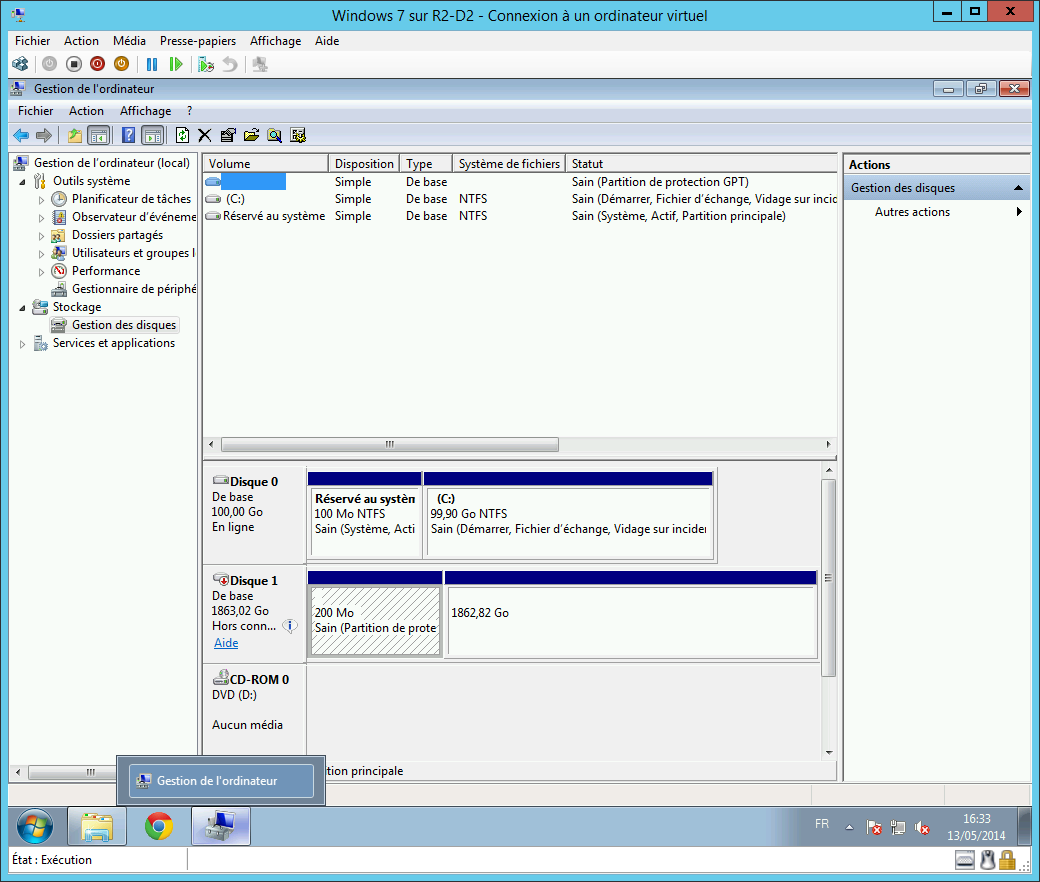

Pour démonter le disque, mettez-le hors connexion depuis la machine virtuelle dans lequel il a été monté.

Après cela, ouvrez à nouveau le gestionnaire Hyper-V, puis dans les paramètres de la machine virtuelles, sélectionnez votre disque dur dans le contrôleur SCSI. Cliquez sur le bouton « Retirer » pour déconnecter le disque de la VM.

Dans le gestionnaire de serveur de l’hyperviseur, remettez votre disque en ligne (Services de fichiers et de stockage > Volumes > Disques).

Et voilà ! Votre disque est de retour sur votre serveur physique, proprement et sans corruption du système de fichiers !

Conclusion

La manipulation reste assez fastidieuse, mais peut rendre de fiers services.

Par contre, nous déplorons un point : qu’il ne soit pas possible de monter des clés USB, ni autre périphériques utilisant ce bus… Cela pourrait être pratique, en particulier pour les logiciels nécessitant un dongle. Sur ce plan là, ESX est très supérieur.

Cependant, Hyper-V garde deux points pour lui :

- Il permet de monter tout types de disques dans les VM, même un disque interne.

- Il permet d’accéder très simplement aux disques des VM depuis l’hyperviseur.

Ce dernier point permet, par exemple, de sauvegarder des machines Hyper-V très simplement depuis l’hyperviseur en assurant la cohérence des machines virtuelles. Dans les environnements VMWare, c’est tout de suite un peu plus compliqué…